Cybersécurité pour les bureaux d’études: l’importance de l’analyse des risques

Les bureaux d’études ne sont pas à l’abri des cyberattaques. Une analyse préalable des risques est indispensable pour garantir qu’une entreprise respecte ses obligations vis-à-vis de l’ensemble des parties prenantes d’un projet et qu’elle soit préparée en cas d’attaque éventuelle. Quelle est la marche à suivre?

Dans un monde où les technologies de l’information et de la communication (TIC) dominent, les cyberattaques représentent une menace omniprésente. Selon la cyberstratégie nationale (CSN) de l’Office fédéral de la cybersécurité (OFCS), une cyberattaque est un incident provoqué intentionnellement visant, dans le cadre de l’utilisation des TIC, à compromettre la confidentialité, la disponibilité et l’intégrité des informations ou la traçabilité de leur traitement. Les mandataires, par leur utilisation intensive des TIC, sont constamment amenés à évaluer et gérer les risques pour éviter d’être victimes de cyberattaques. Imaginez ceci : une entreprise piratée ne peut plus respecter ses obligations contractuelles. Le paiement des salaires est retardé, la direction des travaux n’a plus accès au programme de construction numérique ainsi qu’aux procès-verbaux et la livraison des plans génère des retards sur l’ensemble du projet. De tels scénarios peuvent entraîner des demandes de dommages-intérêts et, dans le pire des cas, conduire à la faillite de l’entreprise.

Les risques sont la conséquence d’une action humaine, et non le produit du hasard. Ce n’est qu’en maîtrisant ses propres cyberrisques qu’il est possible de les limiter ou de les éliminer complètement. En règle générale, ces risques découlent de l’état de la cybermenace et des vulnérabilités propres à l’entreprise. Le site internet de l’OFCS1 liste les menaces les plus courantes, mais les vulnérabilités internes doivent être identifiées par le biais d’une analyse. Les cyberrisques ainsi décelés doivent être évalués dans le cadre d’une analyse des risques de l’entreprise. En définitive, la cybersécurité relève de la responsabilité de la direction de l’entreprise : elle représente un enjeu de management, et non uniquement un problème informatique et technique. En effet, la plus grande vulnérabilité d’une entreprise est le facteur humain et la façon dont le personnel utilise les technologies qui évoluent aujourd’hui à vitesse grand « V ».

Le facteur humain: principal point faible

«Les amateurs piratent les systèmes, les professionnels piratent les humains derrière eux», déclare Bruce Schneider, expert en sécurité informatique aux États-Unis. Dans ce contexte, si les humains ne sont pas la cible principale, ils restent un «passage obligé» sur la route vers le dispositif technique devant être mis hors service, souvent dans le but de faire chanter l’entreprise. Gérer uniquement les risques techniques ne suffit donc pas: pour protéger l’entreprise, il est essentiel de la préparer et de sensibiliser son personnel. L’objectif est d’instaurer une «résilience TIC», une sorte de force de résistance qui vient de l’intérieur. Celle-ci doit être portée par l’ensemble du personnel du bureau d’études, et pour les projets de construction, par toutes les parties prenantes tout au long de la chaîne de création de valeur également – de la planification stratégique à l’exploitation. Les cybercriminels ne s’intéressent pas à la forme d’organisation des systèmes attaqués: ils exploitent le point le plus vulnérable, ce qui est facilité par une interconnexion accrue souhaitée par les entreprises.

Mieux vaut prévenir que guérir

Il n’existe pas de solution de protection unique contre les cyberrisques: ceux-ci varient en fonction du positionnement et des mandats d’un bureau d’études, ainsi que de l’état de la cybermenace et de l’engagement du personnel – et ils peuvent changer constamment.

Pour des raisons de coûts et de manque de ressources, il est impossible de se préparer à faire face à tous les risques. C’est pourquoi une évaluation de ceux-ci est nécessaire: elle permet de mesurer les risques en fonction de leurs conséquences, et de les comparer aux coûts des mesures de prévention nécessaires pour les contrer. Cette évaluation aide à identifier les mesures essentielles pour l’entreprise, qui peuvent être mises en œuvre à des coûts raisonnables. Par ailleurs, certains risques sont acceptés consciemment au titre d’une prise de risque contrôlée, ce qui signifie que l’entreprise est prête à les assumer. Dans ce cadre, tout dommage potentiel doit pouvoir être absorbé par l’entreprise en cas de survenue de l’événement.

Avant toute chose: effectuer un état des lieux

L’identification et l’évaluation des risques font partie d’un processus continu de gestion des risques – une tâche qui incombe donc à la direction. Il existe diverses approches pour ce faire, avec les normes correspondantes, telles que l’ISO 31000 Management du risque ou l’ISO 27000 Systèmes de management de la sécurité de l’information, SMSI. Tout processus de gestion des risques commence par un «inventaire», c’est-à-dire un état des lieux et un aperçu des liens, des dépendances et des conditions-cadres de l’entreprise afin d’identifier les risques commerciaux. L’ensemble des risques potentiels doivent être pris en compte, quelle que soit leur importance. Dans la foulée, il faut se poser des questions sur la survenue potentielle d’incidents: l’entreprise serait-elle alors encore opérationnelle? Pourrait-elle respecter ses obligations dans les délais? L’incident aurait-il des conséquences sur des tiers, susceptibles de demander des dommages-intérêts ? Ensuite, le processus se poursuit avec les étapes d’analyse, d’évaluation et de documentation.

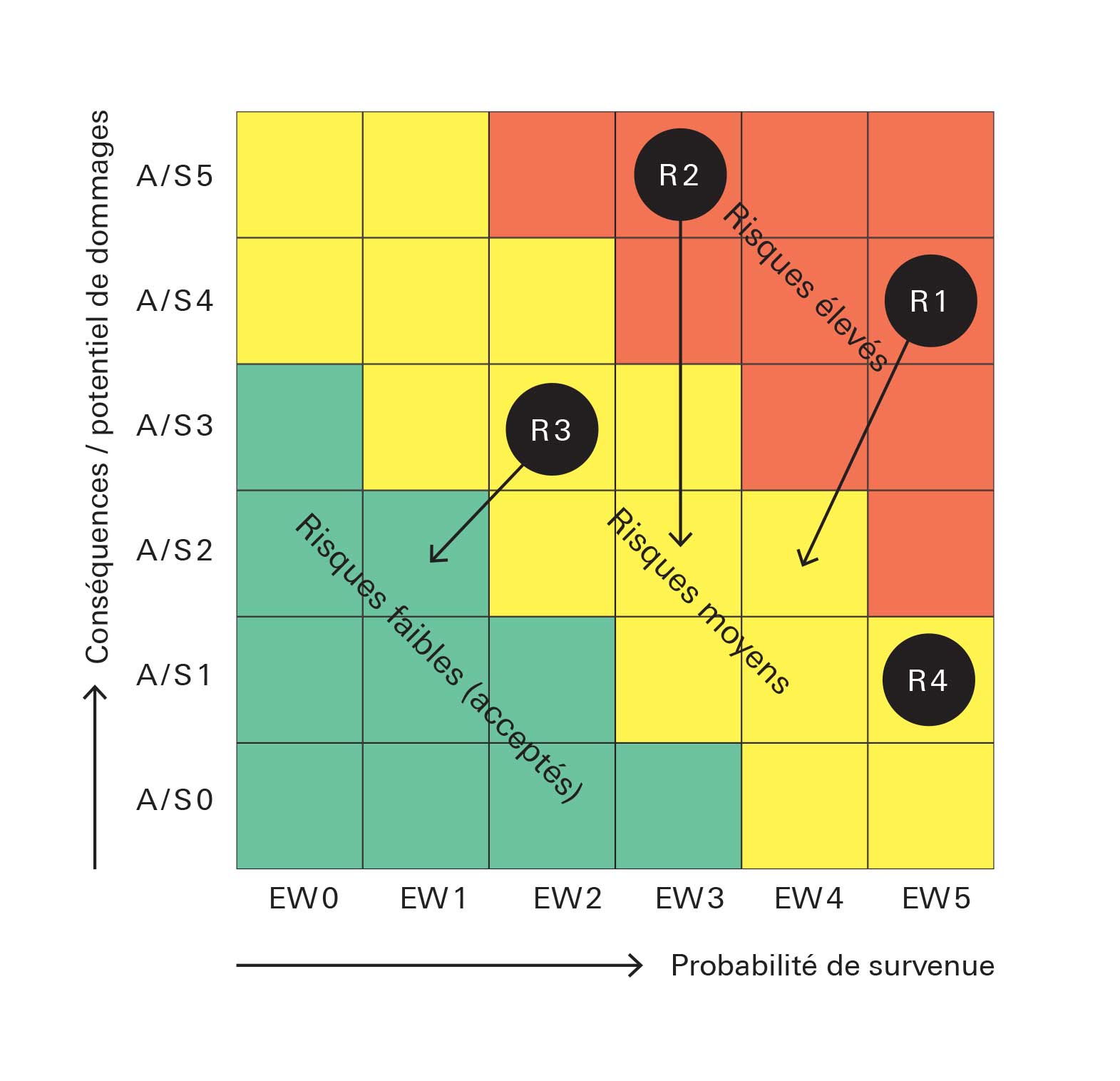

Les risques évalués doivent pouvoir être comparés, notamment en ce qui concerne la probabilité de survenue et le potentiel de dommages. À cet effet, il est recommandé d’inscrire les différents risques sur une matrice des risques et de les classer en fonction de leur probabilité: du risque le moins probable avec des dommages insignifiants, à l’événement le plus probable avec des dommages menaçant l’existence même de l’entreprise. Sur cette base, la nécessité de prendre des mesures pour minimiser ou éliminer les risques est déterminée selon la propension à prendre des risques de la direction. La matrice présente un exemple des risques (R) et de leur possible évolution en présence de contre-mesures appropriées (flèches). Les sites internet de l’OFCS et de SUPER2 fournissent des conseils pour des contre-mesures efficaces dans le cadre de la sécurité numérique. Par exemple: effectuer les mises à jour de sécurité immédiatement et de manière réfléchie, offrir au personnel des formations régulières sur la gestion des dangers potentiels en lien avec internet, les courriels, les mots de passe, etc. Ces contre-mesures doivent être mises en œuvre et portées par toute l’entreprise. En fin de compte, mieux vaut se préparer que d’être pris au dépourvu. Cette devise s’applique aussi bien à l’entreprise dans son ensemble qu’à des projets spécifiques – nouveaux ou achevés –, notamment lorsqu’ils comprennent des infrastructures critiques, et sont davantage ciblés par les cybercriminels en raison de l’état de la menace au niveau mondial.

Et si une attaque se produit tout de même?

Malgré toutes les précautions, il demeure toujours une possibilité qu’un cyberincident survienne. Toutefois, grâce à la gestion préventive des risques, les conséquences peuvent être atténuées.

Il convient de déterminer précisément dans quelle mesure il est possible de s’entraîner dans un environnement réaliste à réagir efficacement aux cyberattaques potentielles. Même en l’absence d’entraînement spécifique, la réflexion sur les différents scénarios et événements potentiels peut renforcer la cyber-résilience de l’entreprise. De plus, il est crucial de réfléchir au préalable à la façon dont les opérations pourront reprendre leur cours normal après un incident (Business Continuity Management, BCM)3. Ces réflexions requièrent la contribution de l’ensemble des parties concernées. Dans la plupart des cas, il est recommandé de solliciter l’expertise de spécialistes en la matière.

Peter Vonesch, ing. élec. dipl. EPFZ/SIA et lic. oec. HSG, expert en cybersécurité, ancien resp. de la gestion de la sécurité et des risques informatiques, membre du comité du Groupe des ingénieurs de l’industrie (GII) de la SIA

Urs Wiederkehr, dr ès sc. tech., ing. civil dipl. EPFZ/SIA, resp. du service Gestion de l’information, SIA

Notes

2. s-u-p-e-r.ch

3. Les deux auteurs consacreront un autre article au thème Business Continuity Management.